Fraud Digest 5.07.2017

Топ-5 новостей в сфере мошенничества с платежными инструментами.

С каждым годом вопрос безопасности данных становится все острее. Платежные карты используются повсеместно, снять деньги с банковского счета уже возможно практически в любой точке мира, а электронные сервисы помогают проводить большинство расчетов без применения наличных. Но параллельно со сферой новых финансовых услуг растут и риски, которым подвергаются карточные данные. Кибербезопасность стала одним из приоритетов для банковской системы в целом.

Ежедневно в мире происходят тысячи хакерских атак. Мошенники атакуют не только виртуальные счета, но и банкоматы и терминалы. Сотни схем обмана изобретаются и совершенствуются.

Fraud News – дайджест, который предупредит вас о новых методах, применяемых мошенниками в Украине. Защитите свои деньги!

Top-5 fraud news

1

Это был не Petya.A!

Одна из фаз глобальной кибератаки на украинские компании была совершена при помощи программы-разрушителя Diskcoder.C!

Последствия самой масштабной за историю Украины кибератаки еще только предстоит оценить. Очевидно, что, в первую очередь, это экономический ущерб, который понесли все компании, чья работа была приостановлена из-за заражения оборудования. Однако в не меньшей степени волнует вопрос, кто и почему атаковал украинскую банковскую, финансовую, рекламную, издательскую и другие сферы бизнеса. Ответ на этот вопрос будет получен после завершения расследования (заведены десятки уголовных делопроизводств).

Что имеем в «сухом остатке» после кибератаки?

- Атака началась утром 27 июня. Десятки, а потом и сотни, компаний были поражены одновременно. В том числе, государственные компании, крупные банки и т.д. Вирус заражал компьютеры, на которых была установлена операционная система Windows. Работоспособность операционных систем была нарушена вследствие применения вредоносной программы Diskcoder.C (а не вируса-шифровальщика Petya.A, как думают многие и о чем пишут украинские СМИ!), обеспечивающей перезаписывание первых 24 секторов дискового запоминающего устройства.

- Программа Diskcoder.C не был вирусом-шифровальщиком из категории ransomware (подразумевающей вымогательство денежного выкупа за «расшифровку» данных). Программа разрушала, а не зашифровывала файлы, входящие в 24 сектора дискового запоминающего устройства. Соответственно, поврежденные файлы невозможно «расшифровать». Есть лишь возможность восстановить остальные файлы, которые не попали под действие Diskcoder.C. Задача вредоносного программного обеспечения была одна – вывести из строя компьютеры, сделать работу компаний невозможной.

- Исследованием пути поражения компьютеров занимается компания CyS Centrum. Специалисты просят сообщать о случаях обнаружения криминалистически важных данных (например, журналы ОС с первого компьютера, зараженного вирусом) – по адресу [email protected].

- Антивирусные компании выяснили, что родительский процесс для запуска вредоносного ПО – это процесс «ezvit.exe», то есть, основной модуль программы M.E.Doc. Пользоваться этой программой нельзя до выяснения этапов подключения к программе вредоносного ПО.

- Атака Diskcoder.C, начатая 27 июня, на самом деле – лишь часть более масштабной, глобальной кибероперации. Начало системных нападений на «украинские компьютеры» – это первые атаки, случившиеся в марте-апреле 2017 года (когда происходило как заражение компьютеров вирусом-шифровальщиком при помощи писем, якобы, от Государственной налоговой службы, или от банка; так и кража данных). Специалисты отмечают ряд схожих признаков, которые связывают весенние атаки, атаку Diskcoder.C, а также кибернападения на объекты критической инфраструктуры в Украине, совершенные в последние несколько лет. Правоохранители не отрицают, что за этими преступлениями может стоять одна группа лиц.

- Описываемые в СМИ атаки, в которых в качестве вектора проникновения указываются вредоносные вложения, уязвимость CVE-2017-0199 и т.п., не имеют отношения к тому, что происходит с 27.06.2017 в Украине.

- Иностранные партнеры (полиция, компании, борющиеся с киберпреступлениями) подтверждают, что у них были инциденты заражения Diskcoder.C. Однако все инциденты были связаны с офисами или представительствами, которые так или иначе связаны с Украиной.

- Повторные заражения вредоносным ПО объясняется либо некачественным поиском первоисточника, либо простой взаимосвязанностью сетей.

Как защититься от кибератаки? Советы киберполиции:

- Изменить политику паролей, разграничить и ограничить права административных учетных записей (компрометация учетной записи с административными правами повышала успешность атаки);

- Установить обновления Microsoft, отключить SMBv1, рассмотреть возможность настройки локальных межсетевых экранов;

- Пересмотреть политику резервного копирования, обеспечить офф-лайн хранение резервных копий.

- Все то, что может быть причастно к фазе инициации атаки (сервер/ПК M.E.Doc), отключить.

2

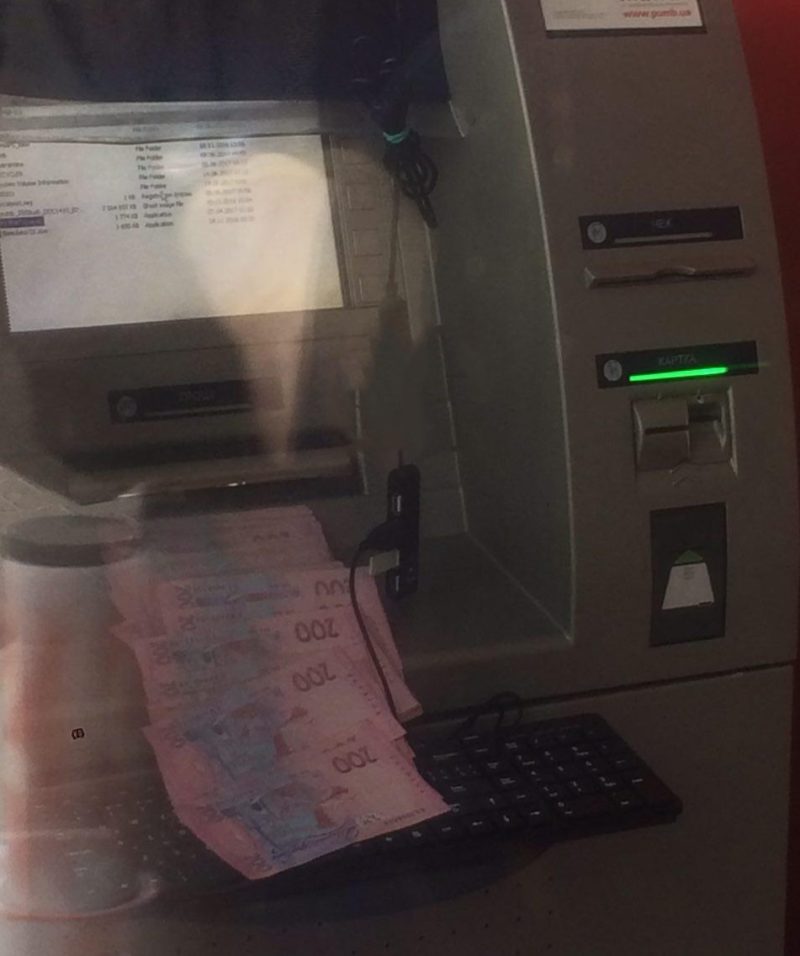

Банкомат использовали в качестве ловушки для вора

На прошлой неделе один из киевских банкоматов «плевался» деньгами – то есть, бесконтрольно выдавал наличные. Такое неожиданное «поведение» – не результат поломки устройства, а результат спланированной операции по задержанию преступника. Банк, обслуживающий банкомат, оставил «брешь» в безопасности банкомата, чтобы помочь правоохранителям ликвидировать преступную группировку.

На сайте Департамента киберполиции Украины указано, что стойкая (то есть, действовавшая на протяжении длительного периода) преступная группа успела нанести убытков на три с половиной миллиона гривен. Фото Департамента киберполиции Украины.

Действовали преступники следующим образом – несанкционированно вмешивались в работу банкомата ,в результате чего банкомат начинал бесконтрольно выдавать деньги . В ночь на 20 июня банкомат успел выдать 360 тысяч гривен, которые, к счастью, в этот раз не достались злоумышленникам.

Задержанный правоохранителями «на горячем» преступник сообщил, что предварительно всегда выяснял, насколько скрупулезно следит тот или иной банк за исправностью своего банкомата. Преступник рассказал, что звонил в банк, сообщая об уязвимости банкомата – и следил, будет ли реакция.

И реакция не заставила себя долго ждать. Тот банкомат, который мужчина пытался ограбить последним, на самом деле, был «западней». Банк намеренно оставил уязвимым банкомат, чтобы поймать преступников «на живца».

3

Как мошенники могут оплатить покупки дубликатом вашей карты

Как это обычно бывает в период летних отпусков, в банки начали обращаться клиенты, получившие сообщения об оплате картой покупок, которых они не совершали. При этом сама карта все время находилась у ее законного Держателя. Будьте внимательны: мошенники могут изготовить дубликат карты и попытаться расплатиться им в магазине! Иногда успешно.

Данные карты преступники обычно заполучают при помощи скимминга – копируют данные магнитной полосы при помощи устройств, установленных в POS-терминалы для безналичной оплаты в магазине или специальных устройств, находящихся у недобросовестных сотрудников магазинов или ресторанов, которым карта передается для осуществления оплаты. Полученные таким образом данные используются злоумышленниками для изготовления дубликатов.

В период летних отпусков количество обращений в банки от пострадавших в результате такого мошенничества традиционно возрастает. Украинцы выезжают на отдых в другие страны, где и попадаются на такие трюки мошенников. По статистике Ассоциации ЕМА в Украине этот метод мошенничества сейчас менее актуален, чем за границей.

– Я получила сообщение, что рассчиталась картой в магазине, название которого даже не слышала никогда. Позвонила в банк, где мне тут же заблокировали карту. Сейчас инцидент расследуется, – рассказывает киевлянка Наталья К.

Чтобы не стать жертвой мошенничества необходимо соблюдать несложные рекомендации по технике безопасности при использовании банковской карты для оплаты в POS-терминале:

- Самостоятельно проделывайте все действия для расчета картой на кассе. Старайтесь не передавать свою банковскую карту в руки посторонних лиц, даже кассира;

- Вводите ПИН-код на POS-терминале, прикрывая клавиатуру ладонью или каким-то предметом, чтобы избежать любой опасности «подглядывания» либо записывания ПИН-кода на миниатюрную камеру;

- Во время оплаты картой в торгово-сервисных сетях не теряйте свою карту из виду: не позволяйте уносить ее официанту (лучше подойдите к терминалу самостоятельно), не позволяйте кассиру магазина что-либо делать с вашей картой в то время, когда вы не видите эти манипуляции;

- Установите ежедневный или еженедельный лимит на оплаты картой. Меняйте его при надобности;

- Подключите мобильный банкинг, чтобы всегда знать обо всех операциях с вашей картой.

Техника безопасности при использовании банковской карты в банкомате:

- Сравнивайте внешний вид банкомата с тем, который изображен на его экране, обратите внимание на наличие посторонних устройств в области отверстия для приема карт. Если вы увидели что-то подозрительное – не используйте такой банкомат!

- Обратите внимание на то, как карта заходит в картоприемник. Если это осуществляется с усилием, карта входит «туго» – не используйте такой банкомат!

- ВСЕГДА прикрывайте клавиатуру рукой, когда вводите ПИН-код к карте!

- Установите лимиты для снятие наличных и операции с картой, чтобы, даже узнав данные вашей карты, преступники не могли воспользоваться добытой информацией.

4

Преступники выдают себя за сотрудников Нацбанка

Новая хитрость телефонных мошенников, которые теперь выдают себя за сотрудников главного банка Украины. Ссылаясь на Нацбанк, злоумышленники требуют сообщить им все данные по банковским картам.

– Мне позвонили с номера (044) 383-07-18, – рассказывает Михаил Р., который чуть не пострадал от действий мошенников. – Звонил мужчина, говорил со мной жестко, словно полицейский или сотрудник службы безопасности. Начал с того, что сказал «Мы видим все ваши транзакции по картам». Затем потребовал назвать, каких банков у меня есть карты. У меня таких две, одна «приватовская», но эта почему-то не заинтересовала.

А вот данные карты другого банка у Михаила стали настойчиво спрашивать, однако клиент отказался что-либо сообщать. Тогда звонивший сказал, что все счета клиента отныне заблокированы, а для разблокировки надо явиться на ул. Институтскую (Национальный банк Украины расположен по адресу ул. Институтская, 9. – Ред.).

К счастью, угроза не подействовала, пользователь повесил трубку, а затем перезвонил в банк и сообщил о случившемся. Естественно, банковские счета клиента были в порядке, а звонил ему никто иной, как мошенник.

Будьте бдительны! В 94% случаев мошенники выдают себя именно за сотрудников банка (в том числе, Национального банка). Преступники могут притвориться кем-угодно, даже сказать, что работают в полиции. Однако за кого бы себя не выдавали злодеи, у всех есть одна и та же особенность, по которой их легко узнать. Все мошенники звонят с целью выведать конфиденциальные данные карты клиента. Как это работает?

- Шаг 1. Мошенник звонит под видом сотрудника банка, Пенсионного фонда или любой организации/компании. В иных случаях мошенник шлет смс с номером телефона, на который перезванивает жертва. Такие смс обычно сообщают о «блокировке банковской карты», о «подозрительных операциях по карте» и т.п. В других случаях в тексте смс может быть сообщение о выигрыше денег или дорогостоящего приза (машины или квартиры).

- Шаг 2. Мошенник использует благовидный предлог, чтобы выманить конфиденциальные данные клиента. Например, говорит, что нужно сообщить данные карты, чтобы «разблокировать» ее. Либо – чтобы «получить надбавку к пенсии/государственные начисления/денежный выигрыш на карту».

- Шаг 3. Если жертва сообщает конфиденциальные данные карты, мошенник использует их, чтобы украсть деньги с карты (сделать с нее денежный перевод на собственный счет).

В некоторых случаях мошенник отправляет жертву к банкомату для того, чтобы:

- пройти процедуру регистрации карты (для «разблокировки карты» либо для «получения надбавки к пенсии» и т.п.);

- «получить платеж» («предоплату» за товар, который жертва продает в Интернет, «выигрыш по акции», «надбавку к пенсии», «материальную помощь», «государственные начисления» и т.д.).

Когда жертва находится у банкомата, злоумышленник начинает подсказывать ей, как действовать, чтобы получить платеж. Но на самом деле, запутывает и обманывает жертву. Правда в том, что в банкомате невозможно совершить платеж с чужой карты на свою – только со своей карты на чужую. Обманутый пользователь следует «советам» мошенника, но не «получает платеж», а переводит свои деньги на счет преступника!

Иногда мошенники работают в паре: один выдает себя, например, за покупателя товара, который продает жертва, а другой – за сотрудника банка.

Настоящий сотрудник банка, Национального банка Украины, Службы безопасности Украины, Пенсионного фонда, благотворительных фондов, компаний, сетей магазинов и других организаций никогда не будет требовать от клиента сообщить конфиденциальные данные его карты. Ни один доброжелатель не сделает такого, только мошенник!

Конфиденциальные данные вашей банковской карты, так называемая «формула 3+1»:

- Номер карты (который можно сообщить, если на эту карту собираются начислить платеж, например)

- Срок действия карты (который нельзя сообщать никому!)

- Трехзначный код безопасности с обратной стороны карты или код CVV2 /CVC2 (который нельзя сообщать никому!)

+ пароль из смс от банка (который нельзя сообщать никому).

Узнайте больше о том, как мошенники втираются в доверие держателей карт.

5

Фишинг: итоги первого полугодия 2017 года

По итогам первого полугодия 2017 года уже очевидно, что фишинговые мошенники совсем не собираются «сбавлять темп». Напомним, что, по подсчетам Ассоциации ЕМА, в 2016 году было зафиксировано 174 фишинговых сайта. За первое полугодие 2017 года – уже 79 мошеннических веб-ресурса.

Если тенденция сохраниться, то к концу года преступники создадут, как минимум, 160 мошеннических ресурсов. Но есть основания предполагать, что и этот показатель будет превышен. Ведь замечено, что в период праздников мошенники активизируются – только в ноябре-декабре 2016 года была раскрыта деятельность 42 фишинговых веб-сервисов…

Случай из практики Ассоциации ЕМА: только за один день «работы» фишингового сайта в праздничные дни конфиденциальные реквизиты своих карт на нем оставили 2600 пользователей. Все они могли потерять свои деньги! К счастью, фишинговый сайт был вовремя обнаружен и банки успели заблокировать счета клиентов, которые едва не стали жертвами мошенников.

За месяц существования фишингового ресурса, его посещают до 35 тысяч пользователей, каждый из которых может быть ограблен мошенниками.

Из 79 выявленных (на 1 июля 2017 года) фишинговых сайтов 41 – это поддельные сервисы денежных переводов с карты на карту. Кроме того, 48 из 79 фишинговых ресурсов предлагали несуществующие услуги пополнения мобильного телефона. Два мошеннических веб-сервиса «занимались» кредитованием (выманивали данные карты под предлогом выдачи кредита онлайн). Еще четыре сайта предлагали трудоустроиться – работать на государственное предприятие «Укрпочта» на дому. Один из выявленных в 2017 году фишинговых веб-ресурсов предлагал пользователям участвовать в отмывании денег (работать дропом), но на самом деле, выманивал данные карт тех людей, которые решили «легко заработать». Два мошеннических сайта «продавали» несуществующие дешевые авиабилеты – покупатель даже мог получить билет на руки, однако проездной документ был недействительным, зато мошенник получал доступ к карте клиента (на таких сайтах либо установлена платежная форма, в которой клиент оставляет конфиденциальные данные своей карты, которыми впоследствии воспользуется мошенник; либо на таких сайтах установлена программа, которая перенаправляет данные карты клиента на легитимный сайт денежных переводов, где в реальном времени происходит перевод денег с карты клиента на карту мошенника: клиент уверен, что «заплатил за билет», а на самом деле – «заплатил» мошеннику).

Специалисты отмечают, что в 2017 году выросло количество фишинговых сайтов, имитирующих сервисы денежных переводов, которые воруют деньги с карты в режиме реального времени. Такие сайты предлагают сделать перевод, а после того, как клиент ввел данные своей карты и номер карты получателя, специальная программа переадресовывает операцию на легитимный ресурс денежных переводов, однако подменяя номер карты получателя денег, а иногда – и сумму перевода.

Будьте осторожны! Чтобы не стать жертвой фишинговых мошенников, всегда используйте уже проверенные веб-сервисы. Научитесь определять фишинговый ресурс всего за несколько минут!

Следите за обновлениями Черного списка мошеннических сайтов от Ассоциации ЕМА. Если у вас есть сомнения в честности выбранного вами веб-сервиса, проверьте, нет ли этого сайта в Черном списке.